TISAX® beherrschen. Das sollte Ihr Minimalziel sein.

„Vertrauen ist gut, Kontrolle ist besser“ – das haben Sie sicher schon einmal gehört. Ein angemessenes Niveau der Informationssicherheit schützt nicht nur Ihre eigenen sensiblen Geschäftsinformationen, sondern zeigt auch Ihren Auftraggebern, dass Daten und Informationen bei Ihnen in guten Händen sind.

Gerade, aber nicht nur in der Automobilindustrie spielt Informationssicherheit eine immer größere Rolle bei der Verarbeitung und beim Austausch sensibler Daten und Informationen.

Auf Basis der internationalen Norm ISO/IEC 27001 haben dazu die Mitgliedsunternehmen des VDA (Verband der Automobilindustrie) einen Katalog mit TISAX®-Anforderungen erstellt, der im Rahmen des TISAX®-Modells von zugelassenen Prüfdienstleistern bei Dienstleistern und Lieferanten geprüft wird.

TISAX® schafft Wettbewerb unter den Prüfdienstleistern und ermöglicht eine gemeinsame Anerkennung von Prüfergebnissen innerhalb der Automobilbranche. Nähere Informationen finden Sie unter https://portal.enx.com/de-de//.

Wir bieten Ihnen als einer der ersten zugelassenen Prüfdienstleister TISAX® Assessments an – strukturiert und erfolgreich.

TISAX® ist eine eingetragene Marke der ENX Association.

Eine Bewertung – gegenseitige Anerkennung

TISAX® Assessments bieten einen einheitlichen und verbindlichen Standard sowie festgelegte TISAX®-Anforderungen für Informationssicherheitsbewertungen in der Automobilindustrie. Das jeweilige Ergebnis wird von den anderen TISAX®-Teilnehmern anerkannt. Das spart Zeit und Geld.

Auch Sie selbst können die TISAX®-Plattform nutzen, um Ihre eigenen Lieferanten auszuwählen.

Imagegewinn bei den Automobilherstellern

Sie können sich auch proaktiv einem TISAX® Assessment stellen und so Ihre Chancen auf eine Auftragsvergabe bei den Automobilherstellern erhöhen. Denn: Bis zum erfolgreichen Abschluss eines Assessments nach den vorgegebenen TISAX®-Anforderungen können mitunter einige Monate vergehen – wertvolle Zeit, wenn ein Projekt dringend gestartet werden soll.

So sagen Sie einfach: „Wir sind schon dabei!“

Bewusstseinsschärfung Ihrer Mitarbeiter

Schutz Ihrer eigenen Unternehmenswerte

Nicht nur die Informationen Ihrer Auftraggeber, auch Ihre eigenen Geschäftsinformationen, Know-how und Unternehmenswerte sollten gegen unbefugten Zugriff geschützt werden.

Sie entscheiden sich möglicherweise für ein TISAX® Assessment, weil ein Auftraggeber es fordert; gleichzeitig profitiert Ihr Unternehmen ebenso von der Umsetzung von Maßnahmen zur Erhöhung der Informationssicherheit.

Erste Grundlage für eine mögliche ISO-27001-Zertifizierung

Das VDA Information Security Assessment orientiert sich u.a. an den internationalen Normen der ISO 2700x-Reihe.

Mit einem erfolgreichen TISAX® Assessment haben Sie einen Großteil der Voraussetzungen für die Erreichung der Zertifizierungsreife geschaffen.

Vereinfachtes Verfahren für Firmengruppen

Wissenswertes für Ihre Planung

Was wird geprüft?

Ein wesentliches Ergebnis der Zusammenarbeit ist der VDA Information Security Assessment Katalog (VDA ISA), der als Branchenstandard für Informationssicherheits-Assessments stetig weiterentwickelt wird.

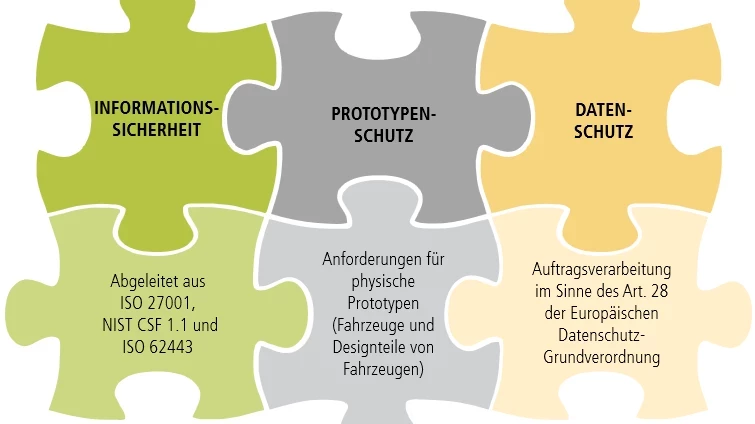

Der VDA empfiehlt den Unternehmen, die an der Wertschöpfungskette der Automobilindustrie beteiligt sind, Informationssicherheit auf Basis des VDA ISA aufzubauen. Der aktuelle Anforderungskatalog besteht aus drei Themenbereichen kombiniert mit einem Reifegradmodell:

Bei einem TISAX® Assessment wird die Konformität mit den Anforderungen des VDA Information Security Assessment (VDA ISA) überprüft. Dabei bildet das Modul "Informationssicherheit" immer die Grundprüfung. Die Zusatzmodule "Prototypenschutz" und "Datenschutz" können – je nach Bedarf – optional hinzugenommen werden. Dadurch entfallen meist unternehmensspezifische "Spezialkataloge" mit Sonderanforderungen einzelner OEMs. Das spart Zeit und Kosten!

Je sensibler die Informationen sind, die Sie in Projekten verarbeiten, desto höher sollte der Schutzbedarf gewählt werden. Als Faustregel gilt:

- Schutzbedarf normal ist vergleichbar mit internen Informationen

- Schutzbedarf hoch ist vergleichbar mit vertraulichen Informationen

- Schutzbedarf sehr hoch ist vergleichbar mit geheimen Informationen

Nach erfolgreich absolviertem TISAX® Assessment erhält der Auditee ein TISAX® Label, welches maximal 3 Jahre gültig ist. Dieses TISAX® Prüflabel kann dann auf der ENX-Plattform mit anderen Teilnehmern geteilt werden und gilt als Bestätigung, dass das jeweilige Unternehmen die TISAX®-Anforderungen erfüllt.

Wie wird geprüft?

TISAX® Assessments sind grundsätzlich Vollprüfungen, d. h. alle Controls aus dem jeweilig relevanten Bereich werden geprüft.

Der Umfang und die Dauer des Audits im Rahmen der TISAX®-Prüfung variieren je nach angegebenem Scope und beabsichtigtem Prüfziel. Die jeweils zutreffende Bewertungsmethode wird daraus abgeleitet:

Assessment Level 2

Dokumentenbasierte Bewertung – Das klassische Assessment Level 2 ist eine Prüfung aller relevanten Prüfpunkte gemäß den TISAX®-Anforderungen auf der Basis von Dokumenten und weiteren geeigneten Nachweisen. In Teil 1 erfolgt ein Plausibilitätscheck der eingereichten Nachweisdokumentation. Sofern dieser erfolgreich ist, wird in Teil 2 ein ergänzendes Telefoninterview bzw. eine Webkonferenz mit dem Auditee durchgeführt.

Remote Assessment – Es werden alle relevanten Prüfpunkte auf der Basis von Dokumenten und weiteren Nachweisen geprüft, jedoch ohne Besuch vor Ort. In mehrteiligen intensiven Interviews per Telefon / Webkonferenz wird eine annähernd gleiche Detaillierungstiefe wie bei einer Bewertung vor Ort erreicht.

Assessment Level 3

Die Bewertung vor Ort ist eine Prüfung aller relevanten Prüfpunkte gemäß den TISAX®-Anforderungen in den Räumlichkeiten bzw. auf dem Gelände des Auditees. Hauptaugenmerk liegt dabei auf der Prüfung der Implementierung notwendiger Prozesse hinsichtlich Informationssicherheit. Dazu werden vor Ort Dokumentationen und Richtlinien eingesehen und bewertet sowie Interviews durchgeführt. Zusätzlich erfolgt ein Rundgang durch die Räumlichkeiten zur Bewertung der physischen Sicherheit.

Wir haben gemeinsam mit der ENX Association Vorgehensweisen abgestimmt, welche die TISAX®-Prüfung auch dann ermöglichen, wenn die physische Präsenz nur eingeschränkt oder gar nicht möglich ist.

In 6 Schritten zum TISAX® Label

Für die Prüfung durchlaufen wir sechs Einzelprozesse:

1. Definition Prüfziel

Festlegen des Prüfziels bzw. TISAX® Prüflabels, durch Sie oder durch Ihren Partner / OEM: Standorte, Schutzbedarf, Zusatz-Module

2. Registrierung im TISAX®

Sie registrieren Ihr Unternehmens als Teilnehmer auf der TISAX®-Plattform. Sie erhalten eine Scope-ID und beauftragen einen Prüfdienstleister mit der Durchführung Ihres TISAX® Audits. In einem gemeinsamen Vorklärungsgespräch verifizieren wir gern das zutreffende Assessment Level sowie den Umfang der Bewertung, klären Ihre Fragen, besprechen die TISAX® Anforderungen und Ihre weiteren Optionen.

3. Initial Assessment – Durchführung der Erstbewertung

In einer Kick-off Webkonferenz mit dem Auditor werden das Vorgehen sowie weitere wichtige Punkte erläutert. Sie erhalten die relevanten Fragebögen zur Vervollständigung und stellen zusätzliche Nachweise zusammen. Gemeinsam wird ein Termin für das TISAX® Audit vereinbart. Der Auditor führt die Bewertung der Informationssicherheit, das TISAX® Assessment, auf Dokumentenbasis, remote oder vor Ort durch und erstellt einen Assessmentbericht. Falls keine Schwachstellen identifiziert wurden, erhalten Sie hier bereits Ihr Prüflabel.

4. Corrective Action Plan Assessment – Prüfung Maßnahmenplan

Im Falle von Findings kann der Auditee einen Maßnahmenplan zur Behebung der Abweichungen mit Umsetzungsfristen erstellen, der durch den Auditor überprüft wird. Der Assessmentbericht zu Ihrem TISAX® Audit wird aktualisiert.

5. Maßnahmenumsetzung

Ihr Unternehmen setzt die Maßnahmen zur Behebung der Findings innerhalb der gesetzten Fristen um und bereitet eine Nachweisdokumentation vor.

6. Follow-Up – Nachweisprüfung

Der Auditor bewertet die Nachweise auf Dokumentenbasis oder vor Ort und aktualisiert den Assessmentbericht. Das Prüflabel wird erteilt, das TISAX® Assessment abgeschlossen. Das erreichte Prüflabel wird an die TISAX®-Plattform gemeldet. Sie entscheiden, mit wem Sie Ihr Prüflabel teilen.

Gute Vorbereitung ist alles

Die TISAX®-Prüfung ist ein umfassendes Projekt, das Sie mit der richtigen Vorbereitung professionell meistern werden. Beachten Sie einige wenige Hinweise, um optimal gerüstet zu sein:

- Beschäftigen Sie sich anhand des VDA Information Security Assessments mit der Thematik Informationssicherheit und der TISAX®-Prüfung.

- Bei Bedarf lassen Sie sich ausgewählte TISAX®-Anforderungen in einer VDA ISA Web-Schulung durch unsere Experten erläutern, um sicherzugehen, dass Sie alles korrekt verstanden haben.

- Informieren Sie sich über einschlägige Newsfeeds. Das BSI (Bundesamt für Sicherheit in der Informationstechnik) stellt beispielsweise reichlich Informationsmaterial zum Thema zur Verfügung, siehe IT-Grundschutz-Kataloge. Weiteren Input finden Sie auch auf unseren Seiten.

- Beschäftigen Sie sich mit den für Informationssicherheit relevanten Normen, wie die ISO 2700x-Reihe.

- Besuchen Sie Schulungen zum Thema Informationssicherheit bzw. nehmen Sie an Seminaren teil, wenn Sie kein oder nicht ausreichendes Know-How im Unternehmen haben.

- Lassen Sie sich von einem TISAX® Berater unterstützen, der Ihnen hilft, eine auf Ihr Unternehmen zugeschnittene Informationssicherheitsorganisation aufzubauen.

- Eine neutrale Bestandaufnahme durch ein Vor-Audit schafft Klarheit über Ihre Assessmentreife. So können Sie die Zeit vor dem TISAX® Assessment zur gezielten Behebung von Schwachstellen nutzen.

- „Benchmarken“ Sie sich mit Unternehmen innerhalb Ihrer Branche und optimieren Sie die relevanten Bereiche entsprechend.

Vereinfachtes Verfahren für Firmengruppen

Die TISAX® Gruppenprüfung ist ein vereinfachtes Verfahren zur Bewertung der Informationssicherheit für Firmengruppen. Das Ziel ist die Verringerung des Aufwandes für den Geprüften bei einer großen Zahl von Standorten – einer der zahlreichen Vorteile des TISAX® Assessments. Das Verfahren bezieht sich jedoch nur auf die Grundprüfung der Informationssicherheit mit den dazugehörigen TISAX®-Anforderungen, es sind keine Prototypen o. ä. möglich.

Voraussetzungen für die Anwendung des Verfahrens

Für die TISAX®-Gruppenprüfung muss die Firmengruppe ein hochentwickeltes ISMS nachweisen, welches den gesamten Scope der Prüfung beinhaltet, d. h. die Anforderungen des VDA ISA sind im ISMS betrachtet. Das ISMS muss darüber hinaus zentral organisiert sein, es müssen hochentwickelte und reife interne Prüfungs-, Vorfall-, Schwachstellennachverfolgungs- und zentrale Berichtsmechanismen existieren.

Grundsätzlicher Prüfungsablauf der TISAX®Gruppenprüfung

- Phase 1: Intensives Audit in der Firmenzentrale

- Phase 2: Stichproben bei mehreren Lokationen (Anzahl richtet sich nach der Gesamtanzahl der Standorte im Fokus der Gruppenprüfung)

- Phase 3: Vereinfachte Prüfung an den anderen Standorten

- Optionale Phase 4: Weitere Standorte der Firmengruppe werden benannt und profitieren von der vereinfachten Prüfung

Wir empfehlen eine Gruppenprüfung ab etwa 7 Standorten bei Vorhandensein o. g. Voraussetzungen.

In einer Webkonferenz stellen wir Ihnen auf Wunsch gern das Verfahren vor und beantworten Ihre Fragen. Wir unterstützen Sie auch bei der Zuordnung Ihrer Standorte zur zutreffenden Prüfungsart. Auf dieser Basis können wir gemeinsam eine optimale Planung für die Durchführung der TISAX® Gruppenprüfung entwickeln und den Aufwand – zeitlich und kommerziell – bewerten.

Hilfreiche, weiterführende Links

TISAX® Homepage

Beschreibung des TISAX® Modells, Registrierung und FAQ zum Thema.

VDA Information Security Assessment

Der aktuelle Anforderungskatalog des VDA zum Thema Informationssicherheit, Prototypenschutz sowie Datenschutz.

Gute Argumente sprechen für uns

- Unser Unternehmen hat sich selbst dem TISAX® Assessment unterzogen: Wir haben im Jahr 2023 erneut das TISAX® Prüflabel erhalten.

- Wir verfügen aus unserer Historie heraus über spezifisches Automotive-Fachwissen. Ein Teil der OS ist aus dem ehemaligen Informationstechnologie-Dienstleister gedas hervorgegangen, welcher über 20 Jahre Unternehmen der Automobil- und Fertigungsindustrie bei Entwicklung, Systemintegration und Betrieb von ICT-Lösungen beraten hat.

- Mehr als 14 Jahre Auditerfahrung mit dem VDA ISA: Im Auftrag des Volkswagen-Konzerns hat das Auditoren-Team der OS über viele Jahre weltweit eine Vielzahl von Audits ähnlich den heutigen TISAX® Audits durchgeführt.

- Die OS ist einer der ersten zugelassenen Prüfdienstleister seit Juli 2017 und begleitet das TISAX®-Modell seit Anbeginn. Zusätzlich führen wir weiterhin exklusiv VW-spezifische Prüfungen durch, wie die Abnahme von Secure i.Do-Räumen oder Audits zum Schutz von Wegfahrsperren-relevanten Bauteilen. Diese können mit dem TISAX® Assessment kombiniert werden.

- Wir haben bereits mehr als 2.500 TISAX® Assessments in unterschiedlichsten Ausprägungen weltweit durchgeführt. Aktuell sind wir Marktführer in diesem Segment.

- Den hohen TISAX®-Anforderungen werden wir mit hoch qualifizierten und praxiserprobten Auditoren vorwiegend in Festanstellung gerecht. Sie nutzen ihre umfangreiche Expertise bei der Bewertung von unterschiedlichsten Automotive-Dienstleistern und führen komplexe TISAX® Audits in verschiedensten Ausprägungen durch.

- Das Team Informationssicherheit unterstützt Sie bei allen Fragen rund um die Bewertung. Der persönliche Kontakt ist uns wichtig, so können wir gemeinsam die beste Lösung für Ihr anstehendes Assessment finden.

TISAX® stellt für Unternehmen, die sich einem Assessment nach VDA ISA unterziehen, eine große Herausforderung dar. Insbesondere Unternehmen, die das TISAX® Label zum ersten Mal erwerben möchten, müssen eine Vielzahl komplexer Anforderungen verstehen, umsetzen und nachweisen.

Als erfahrener Prüfdienstleister stellen wir immer wieder fest, dass bestimmte Anforderungen häufig falsch interpretiert oder sogar vergessen werden. Mit unseren regelmäßig erweiterten Fachbeiträgen geben wir einen kleinen Einblick in die Welt des VDA ISA sowie weiterer interessanter Themen. Das hilft Unternehmen, Fehlinterpretationen zukünftig zu vermeiden und gibt Anregungen zur Umsetzung.

Wenn auch Sie eine spezielle Frage zum Inhalt VDA ISA interessiert, kontaktieren Sie uns.

Folge 1: Information Assets

Control 1.3.2: Inwieweit werden Informationswerte (Assets) identifiziert und erfasst?

Eine der MUSS-Anforderungen dieses Controls lautet: „Die für die Organisation kritischen Informationswerte sind identifiziert und erfasst.“

Häufig interpretieren Unternehmen diese Anforderung als Verzeichnis ihrer physischen Assets. In manchen Fällen geht man sogar davon aus, ein Auszug aus der Anlagenbuchhaltung würde genügen.

In der Vorgängerversion des VDA ISA suggerierte der alte Name des Controls „8.1 Inventarverzeichnis“ dieses Missverständnis möglicherweise noch deutlicher. Doch das reicht bei Weitem nicht aus, um diese Anforderung zu erfüllen.

Folge 2: Organisationsfremde IT-Dienste

Control 1.3.3: Inwieweit wird sichergestellt, dass nur evaluierte und freigegebene organisationsfremde IT-Dienste zum Verarbeiten von Informationswerten der Organisation eingesetzt werden?

Eine der MUSS-Anforderungen dieses Controls lautet: „Es werden keine organisationsfremden IT-Dienste ohne explizite Bewertung und Umsetzung der Informationssicherheitsanforderungen eingesetzt.“

Die erste Reaktion der Unternehmen auf diese Anforderung geht oftmals in die Richtung: „Wir nutzen keine Cloud-Dienste. Das trifft auf unser Unternehmen nicht zu.“ Dieses Control wird folglich bei der Selbsteinschätzung ausgeschlossen.

Was viele Unternehmen in diesem Moment jedoch vergessen, ist das heutige breite Angebot von IT-Diensten im Internet.

Folge 3: Management von Sicherheitszonen

Control 3.1.1 Inwieweit werden Sicherheitszonen für den Schutz von Informationswerten gemanagt?

Eine der SOLLTE-Anforderungen dieses Controls lautet: „Verfahren zur Vergabe und zum Entzug von Zutrittsberechtigungen sind etabliert.“

Viele Unternehmen erläutern in diesem Zusammenhang den Onboarding-Prozess von neuen Mitarbeitern. Oftmals existieren dafür Laufzettel, Checklisten in der Personalabteilung oder sogar ticketbasierte Workflows. Die Verantwortlichkeiten für die erstmalige Erteilung von Zutrittsrechten sind zumeist in Person des Fachvorgesetzten oder des Firmeninhabers bei kleineren Unternehmen definiert. Die Dokumentation der Zutrittsberechtigungen erfolgt oft in Schlüsselbüchern oder auch in der Software eines Zutrittsberechtigungssystems.

Werden erweiterte Zutrittsrechte benötigt, wird zumeist ein (Genehmigungs-) Prozess über den Vorgesetzten gestartet und die Rechte anschließend in einem Tool gesetzt bzw. ein entsprechender Schlüssel ausgegeben. Dieser Prozess funktioniert in den meisten Unternehmen sehr gut, denn erfolgt diese Erweiterung nicht, so könnte der Mitarbeiter unter Umständen nicht arbeiten. Ein Zustand, welcher in jedem Unternehmen zumeist schnell gelöst wird.

Wird das Thema Entzug von Zutrittsberechtigungen thematisiert, so wird in der Regel der Off-Boarding-Prozess erläutert. Auf Basis der Eintrittschecklisten, Schlüsselbücher etc. wird der Ausgabeprozess rückabgewickelt.

Soweit so gut. Und trotzdem hat der Auditor jetzt noch eine Frage…

Folge 4: Überprüfung des ISMS

Control 1.5.2: Inwieweit wird das ISMS von einer unabhängigen Instanz überprüft?

Die MUSS-Anforderungen zu diesem Control lauten:

- „Eine unabhängige und kompetente Instanz führt regelmäßig und nach signifikanten Änderungen der Organisation Prüfungen der Informationssicherheit durch.“

- „Korrekturmaßnahmen für mögliche Abweichungen werden eingeleitet und verfolgt.“

Viele Unternehmen stellen sich hier die Frage, ob nicht bereits die Teilnahme am TISAX®-Prozess die Anforderung erfüllt.

Folge 5: Verarbeitung von Informationssicherheitereignissen

Control 1.6.1: Inwieweit werden Informationssicherheitsereignisse verarbeitet?

Eine zusätzliche MUSS-Anforderung für Informationen mit hohem Schutzbedarf bei diesem Control lautet: „Anforderungen aus Geschäftsbeziehungen (z. B. Meldepflichten an die Auftraggeber) sind ermittelt und umgesetzt.“

Diese eigentlich unkomplizierte Anforderung wird von vielen Unternehmen oftmals vergessen bzw. falsch interpretiert. Doch was genau ist jetzt eigentlich damit gemeint?

Folge 6: Gesetzliche und regulatorische Anforderungen

Control 7.1.1: Inwieweit wird die Einhaltung regulatorischer und vertraglicher Bestimmungen sichergestellt?

Eine der MUSS-Anforderungen dieses Controls lautet: „Gesetzliche, regulatorische und vertragliche Anforderungen und Vorgaben mit Relevanz zur Informationssicherheit (siehe Beispiele) werden regelmäßig ermittelt.“

Doch welche gesetzlichen und regulatorischen Anforderungen haben Relevanz für die Informationssicherheit?

Folge 7: Umgang mit Identifikationsmitteln

Control 4.1.1: Inwieweit ist der Umgang mit Identifikationsmitteln gemanagt?

Auch wenn in den Punkten 4.1.2 bis 4.2.1 die Einhaltung des Minimalitätsprinzips ("Need-to-know") explizit nur für Zugriffe auf IT-Systeme (Authentifikation / Autorisierung) gefordert wird, muss es selbstverständlich sein, dass sinnvolle Regelungen auch für Zutritte zu physischen Bereichen am Standort gelten.

Diese eigentlich unkomplizierte Anforderung wird trotzdem von vielen Unternehmen oftmals nicht ausreichend betrachtet.

Folge 8: Umstieg in die Cloud... mit Sicherheit Teil 1 von 3

So gelingt der Umstieg der eigenen IT in die Cloud

Die Verlagerung interner IT-Dienste in die Cloud haben sich fest am Markt etabliert und einen hohen Reifegrad erlangt. Verfahren und Prozesse gelten mittlerweile aus „ausgereift“ und bieten den Unternehmen zahlreiche Vorteile.

Neben einer höheren Skalierbarkeit partizipieren Unternehmen durch Übernahme zusätzlicher zeit- und arbeitsintensiver Aufgaben wie- einer kontinuierliche Sicherung der Daten,

- die Aktualisierung von Soft- und Hardware sowie

- einer permanenten „Härtung“ von Hard- und Software,

um stets aktuelle Gefahren über das Internet abwehren zu können und die Speicherung von Unternehmensdaten gegen Cyber-Angriffe abzusichern.

Der Wechsel von Diensten und Services in die Cloud und damit der Verschiebung von Verantwortung bietet seitens der Anforderungen an die Informationssicherheit Vorteile und sogar viele neue Möglichkeiten und stellt somit eine Verbesserung dar.

Der erste Teil unseres Fachbeitrags zum Thema Umstieg in die Cloud befasst sich mit folgenden Aspekten:

- Scoping Cloud-Grundsätze, Dienstleistungen

- Unternehmensführung, Risiko und Personal

- Zugriffsverwaltung

- Datensicherheit

Folge 9: Umstieg in die Cloud... mit Sicherheit Teil 2 von 3

Folge 10: Umstieg in die Cloud... mit Sicherheit Teil 3 von 3